情報ガイドステーションメニュー

|

|

|

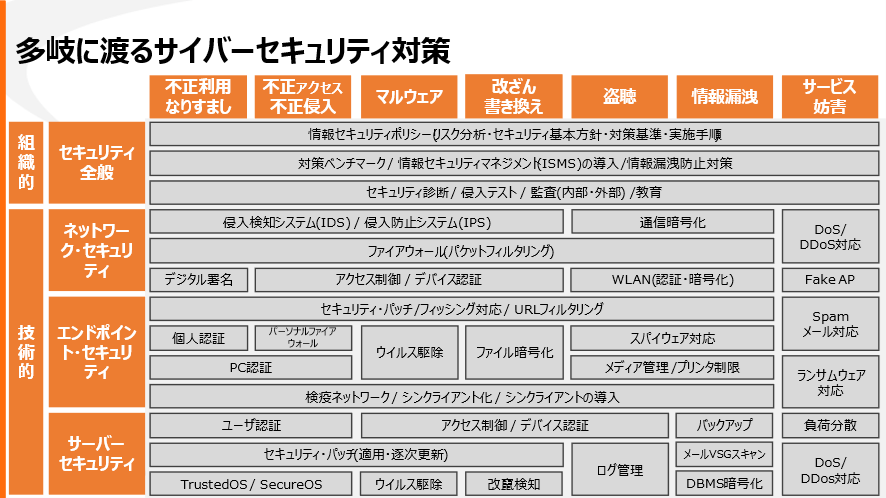

皆様、こんにちは。SonicWallと申します。ファイアウォール、UTM、リモートVPN専用機などをメイン商材とするネットワークセキュリティベンダーです。 https://www.sonicwall.com/ja-jp/ SonicWall(ソニックウォール)のコンテンツを全3回でご紹介させていただく、第2回目です。 第1回目では、当社の製品ラインアップ及びサイバーセキュリティへの取り組みについてご紹介させていただきました。 今回は、当社の主力商材のUTMについてご紹介させていただきます。 いま巷では、ゼロトラストセキュリティ、SASEなど新しいキーワードが目白押しです。その中でUTMといっても全く目新しさを感じないかと思います。一方で一足飛びにゼロトラストセキュリティ、SASEなどに取り組んでも上手く行かないことも多いかと思います。 そこで、そもそもセキュリティ対策ってどう考えればいいのか?という点から見ていきたいと思います。 そこから改めてUTMの必要性をご理解いただければ幸いです。 さて、本題です。 国の指針として、経済産業省からサイバーセキュリティ経営ガイドラインが公表されています。 https://www.meti.go.jp/policy/netsecurity/mng_guide.html 内容は、サイバーセキュリティ対策を経営者がリーダーとなって進めていきなさい、というものです。サイバーセキュリティ対策は一担当が行うものではなく、会社として取り組むものだからです。なぜなら、サイバーセキュリティ対策をしっかりやろうとすると、担当者レベルだけで完結することは難しいためです。情報セキュリティ規定を締結するとか、情報漏洩が発生したときの連絡体制を整えましょうとか、経営者の理解と承認がないと行えません。またセキュリティ投資しても増えて戻ってくることはないため、経営側でサイバーセキュリティへの理解がないと予算もなかなか付きづらいです。だからこそ、サイバーセキュリティ対策は経営者がリーダーとなり推し進めるもの、ということがこのガイドラインに記載されています。 ただ、中小企業にはサイバーセキュリティ経営ガイドラインの内容は現実的にはハードルが高いため、IPA(独立行政法人情報処理推進機構)はサイバーセキュリティ経営ガイドラインを土台に中小企業向けのガイドラインを出しております。 https://www.ipa.go.jp/security/keihatsu/sme/guideline/ いずれのガイドラインも、セキュリティ対策というのは、組織的対策/人的対策/技術的対策をバランスよく進めましょう、と書かれています。今回は特に技術的対策に焦点を絞って話を進めて行きます。理由はオチにUTMを持っていくためです。 では、巷にあふれる攻撃/脅威への対応方法はどんなものがあるか見てみましょう。 多岐にわたるサイバーセキュリティ対策をマッピングしてみました。

体力のある大企業であれば対策は出来そうですが、中小企業ではどうでしょうか?もし、全てのサイバーセキュリティ対策を行おうとすると、本業が疎かになってしまいそうです。 では、どうするか? 答えは、ゲートウェイ、エンドポイント、クラウドの3つに対して、対策順序を守って多層的に守ることです。 これはあくまで最低限行うべき3つのポイントだということをご理解いただければ幸いです。これだけやれば技術的対策はバッチグーというではなく、3つのポイントを最低限済ませた上で、強化が必要なポイントに対策を追加していくのが大切です。 また、多様化したサイバー攻撃全てに対し、単一製品で守ることは不可能です。そのため複数のソリューションで多層的に防御することが大事です。以前から言われ続けていることですが、現在においても有効な対策です。

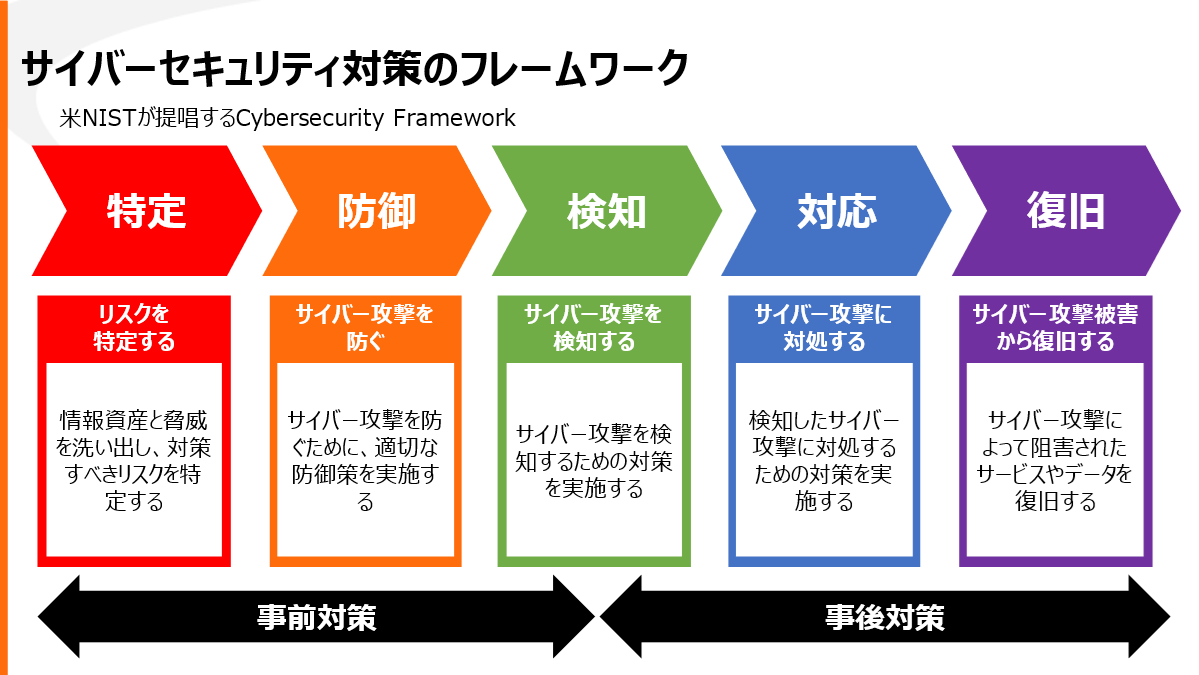

ここからは、”対策順序”とはどういうことか触れて行きます。 3つのポイントである、ゲートウェイ・エンドポイント・クラウドの対策製品をかたっぱしから導入しておけばいいかと言われるとそうではありません。 下記の図は、アメリカのNIST(国立標準技術研究所)が作ったサイバーセキュリティ対策のフレームワークです。

対策フェーズは大きく5つに分けられます。まずは何が大事なデータなのか,何を守るか決めましょう、それらを取られないようにする防御策を取りましょう、攻撃が来たら防御策でちゃんと検知できるようにしましょう、もし被害が出てしまったら対応しましょう。最終的には被害から復旧して元の状態まで戻りましょう、という考えです。サイバーセキュリティ対策はこの5つのフェーズの観点を盛り込みましょうという内容です。よく、特定から検知までを事前対策、検知から復旧までのことを、被害に遭ったあとのことなので、事後対策と呼ばれています。 日本のセキュリティ対策は、主に防御と検知に重きが置かれています。 アンチウイルスを例にすると、アンチウイルスを入れました、マルウェア見つけました。危なかったですね、で終わっています。このフレームワークに沿って考えると、アンチウイルスがすり抜けてしまって被害があった場合の対応や復旧という対策が日本では意識が欠けていることに気付かされます

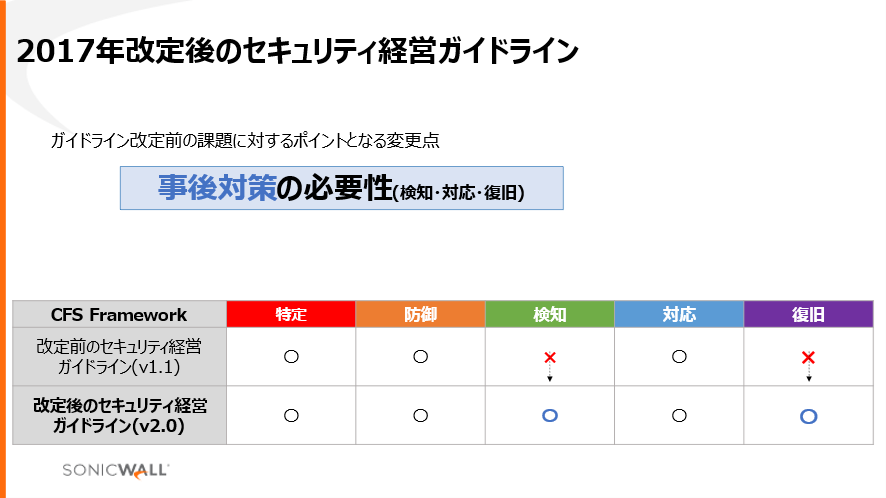

ご紹介したセキュリティ経営ガイドラインの内容が2017年に改定されています。背景は、サイバー攻撃の高度化によってウイルス対策ソフトなど事前防御だけでは不足しているため、事後対策を考えようというものです。ご紹介したサイバーセキュリティ対策フレームワークに2015年のガイドラインの内容を当てはめると、検知と復旧の項目がありませんでした。2017年の改定版ではすべてのフェーズが当てはまるように変更されています。この改定がきっかけで事後対策の必要性が日本でも知られるようになりました。そこで、セキュリテイベンダー各社が事後対策の製品や機能追加を行っています。 ただ、大事なことは、対策は順序を守る、多層で守るが大事です。事前対策があって、事後対策がある、ということです。事前に止められる攻撃は事前に止めるのが一番良いためです。 では、具体的な対策順序を見てみましょう。

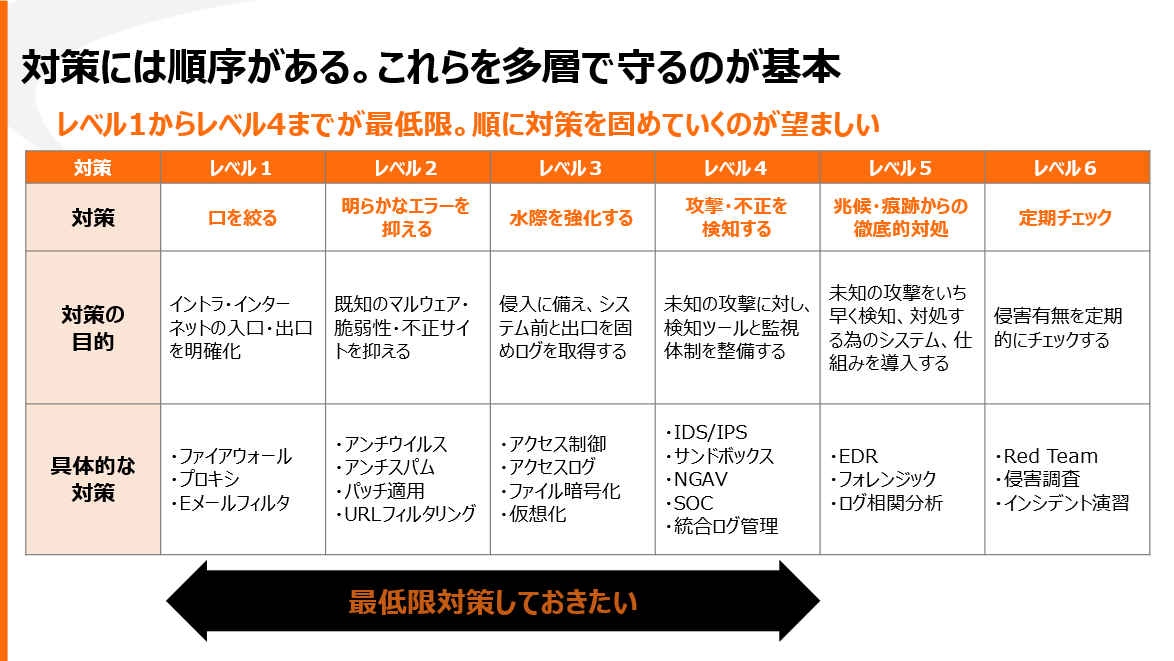

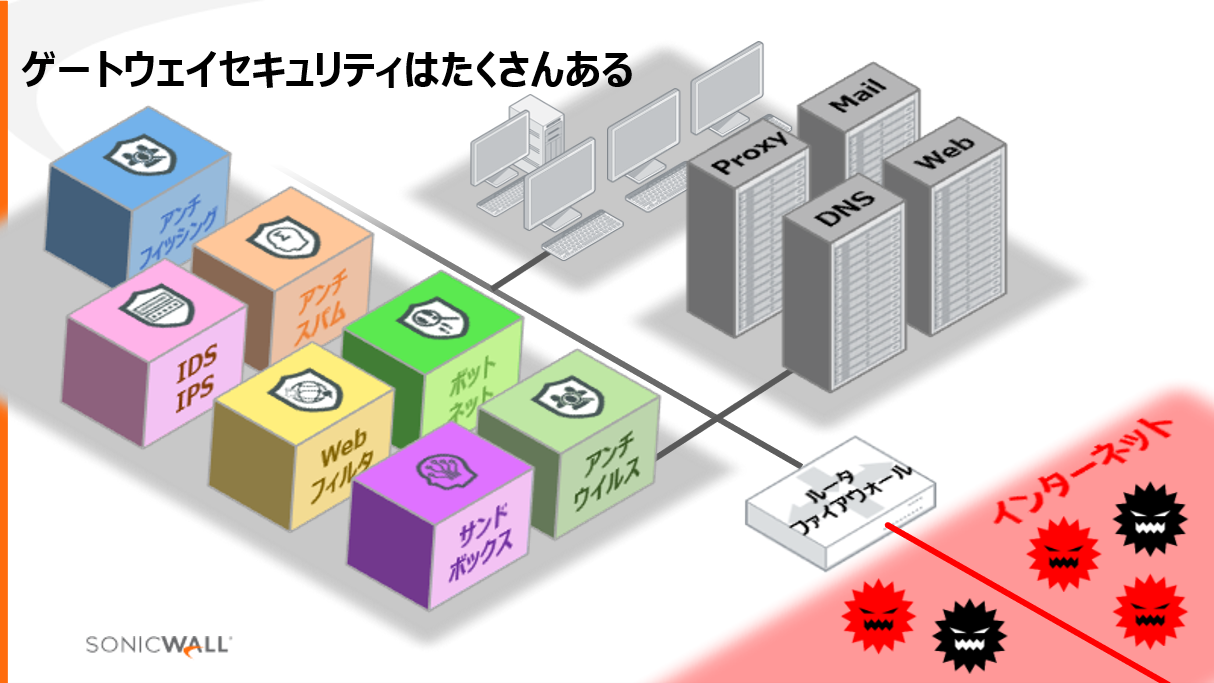

こちらが対策順序をまとめたものです。これらを多層で守ることが基本となります。 6つのレベルに分かれています。レベル1からレベル4が最低限です。順に対策を固めていくことが大事です。いま、世の中では事後対策が大事だと言われていますが、レベル5である事後対策をいきなり行うのではなく、しっかりとレベルを積み上げてから対策することが大事です。レベル1からレベル4までを最低限やっておきたい対策としています。繰り返しになりますが、対策は順序を守る、多層で守るが大事です。事前防御があって事後防御がある、ということです。事前に止められる攻撃は事前に止めるのが一番良いためです。 ご参考までに、IPAだけでなく、NISC(内閣サイバーセキュリテイセンター)も中小企業が対応すべき基準を作成しています。下記URL、p7を参照ください。 https://www.nisc.go.jp/conference/cs/jinzai/wg/dai05/pdf/05shiryou02.pdf ここから、ようやく本題であるゲートウェイセキュリティ UTMについてです。 ネットワークでのセキュリティは基本のキです。なぜならサイバー攻撃のほとんどがネットワークを利用して攻撃してくるからです。DDoS攻撃、サーバの不正侵入、標的型攻撃などはネットワークを利用して攻撃が始まります。また、ネットワークセキュリティは、セキュリティ境界点という考え方があります。インターネットとイントラネットの境界を設け、そこに流れる通信の制御を行うという考えです。まさしくこれは、さきほどの対策レベルその1そのものです。次のステップは絞った通信、絞った通信の中に紛れて悪意のある通信が入ってないか見るのがレベル2,3,4になります。ゲートウェイアンチウイルスやIDS、サンドボックスあたりが具体的な対策製品です。各種対策製品を置いてみた図がこちらです。

ゲートウェイセキュリティ対策製品だけでも多くあります。膨大なトラフィックを処理しないといけない場合、あのベンダーのこの製品でなければ特殊な要件に合致しないなどで、それぞれ製品を導入しなければなりません。しかしリソースに限りがある会社では、製品導入のたびに構成を考えて、検証を行うなどの人手は足りないし、コストも現実的でない可能性が高いです。ではどうすればいいかと言うと、、、、

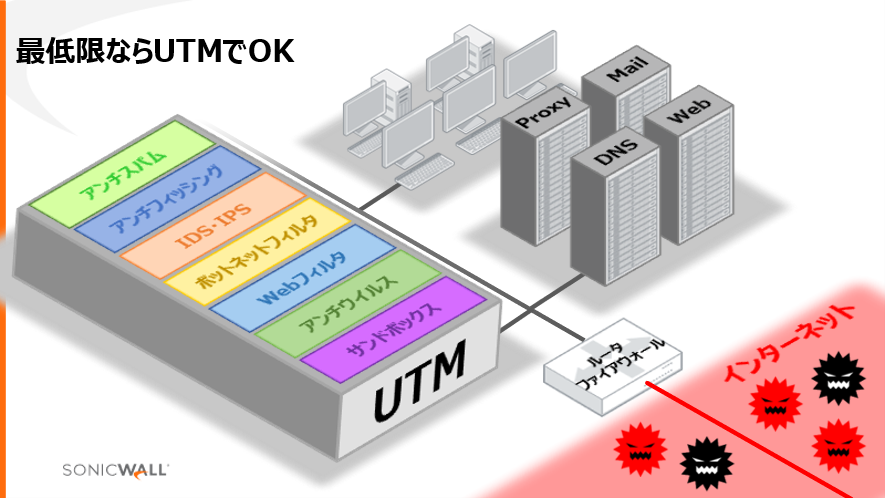

最低限という基本対策はUTMをおススメします。 ゲートウェイで守れるレベルの攻撃は、社内ネットワークに侵入してくる前にしっかり事前に守りましょうという考えです。事前に止められる攻撃は事前に止めるのが一番良いためです。 さて、ここからはSonicWall UTMについて触れてまいります。

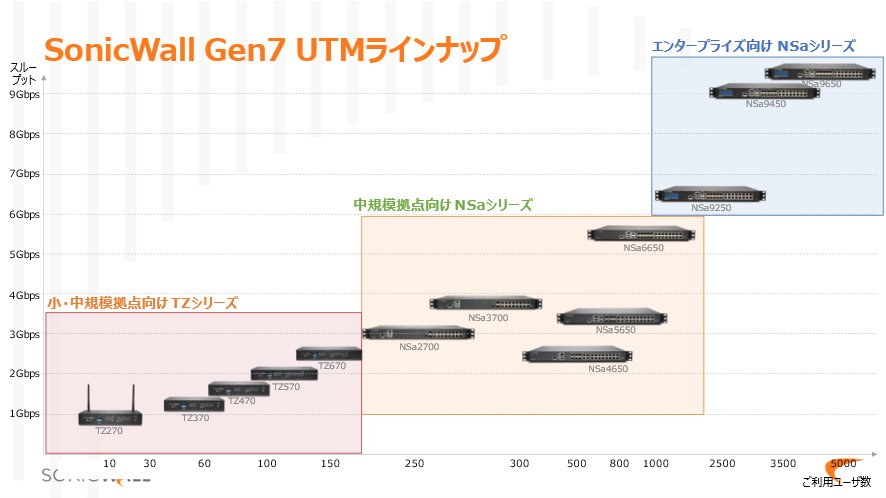

当社のUTMの特長/強みについてご紹介いたします。ローエンドからハイエンド、すべてモデルに、同等の機能を実装しています。つまり、ローエンド製品であっても、ハイエンド製品と同じ機能を有している、ということです。

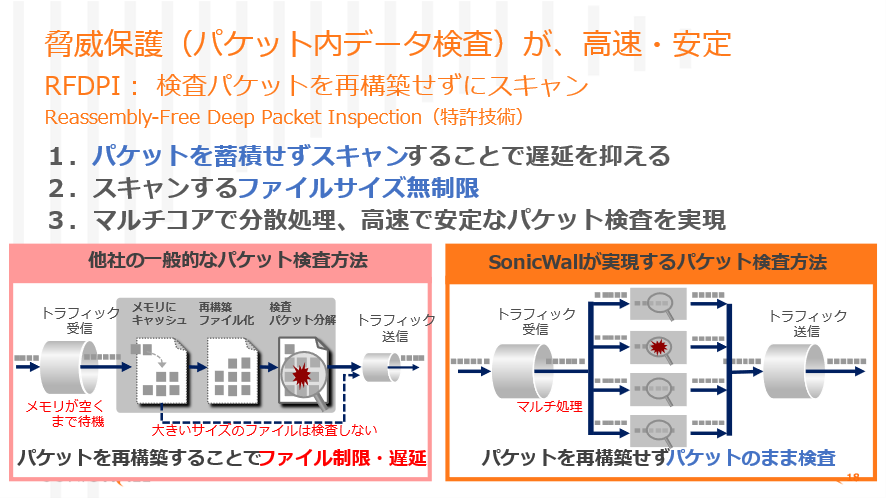

SonicWall UTMの強みの一つが、スキャンできるファイルサイズが無制限ということです。 こちらは、ソニックウォールの特許技術です。しかも、大きなファイルサイズであっても、遅延を抑えることが可能です。一般的なUTMは大きいファイルサイズものはスキャンを行わずに、そのまま通過させてしまいます。 それだと、大きなファイルデータにマルウェアが潜んでいた場合、ノーチェックで社内ネットワークに入ってきます。 当社は、大きなファイルデータであってもスキャンが行えるため、大きなファイルデータにマルウェアが潜んでいる場合でも対応が可能です。

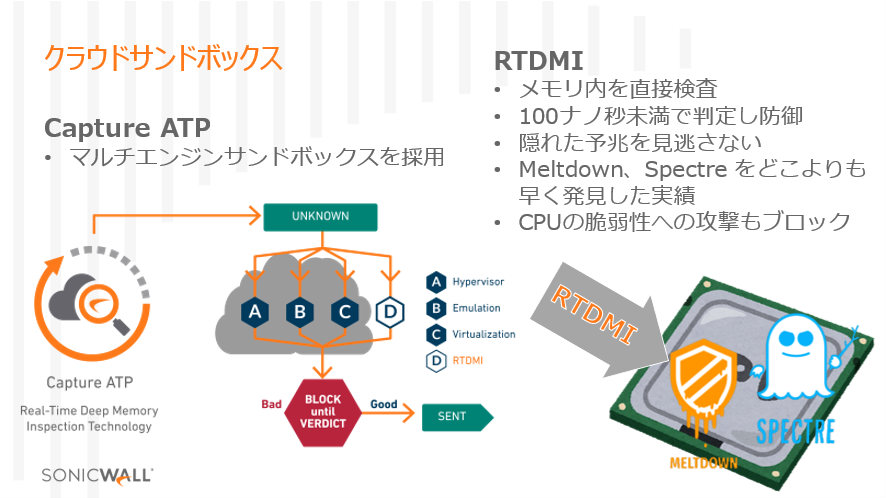

もつ一つの強みが、クラウドサンドボックスです。100メガ程度のファイルサイズであれば、リアルタイムで検査が行えます。ちなみに、一般的なネットワーク製品のサンドボックスは、危険なファイルの可視化がメインのため、リアルタイムでの検査は行っておりません。ソニックウォールのクラウドサンドボックスはさらに強みがあります。CPU脆弱性で話題となった、メルトダウン、スペクターといった攻撃にも対応できることです。 エンジンを4つ搭載しており、4つ目のエンジンで、ハードウェアに近い領域までスキャンできるからです。 PCのOS上で動作するウイルス対策ソフトでは、メルトダウン、スペクターには対応ができません。

SonicWall製品の特長として、冗長構成時に2台目のオプションライセンスが不要です。 インシデント発生時にネットワークを止めることなく、管理者の緊急作業を発生させないためにも冗長構成が不可欠になりますが、運用コストが2倍になることが懸念事項になります。しかし、SonicWallでは、ハードウェア2台で冗長構成をしても1台分のライセンスで運用することができます。 最後に、、、、 2021年SonicWallは新しいOSが搭載されたモデルをリリースしております。旧機種と比較して2-3倍のスループットパフォーマンスとなっております。SonicWallユーザの皆様には、新機種への切り替えを是非ご検討ください。UTM機器入れ替えを検討しておられる皆様には、新しいSonicWall製品を是非ご検討ください。Dell Technologies様とSonicWallにご相談下さい! 新機種データシート NSA:https://sonicwall-pub.snwl.jp/files/nsa/Datasheets/Datasheet-NSaGen7-All-Japan-20210420.pdf TZ:https://sonicwall-pub.snwl.jp/files/tz/Datasheets/Datasheet-TZ-All-Japan-20210312.pdf Sonic Wall Japan Inc 藤井 照久 データセンター ソリューションズ事業統括 製品本部 周辺機器部 フィールドマーケティングマネージャー 草間 雄大 2021/10/25 関連記事はこちらSonicWall セキュリティエコシステムのご紹介 ~ SonicWallの強みと脅威への対策 ~ 第1回目SonicWall セキュリティエコシステムのご紹介 ~ SonicWallの強みと脅威への対策 ~ 第2回目 SonicWall セキュリティエコシステムのご紹介 ~ SonicWallの強みと脅威への対策 ~ 第3回目

|