情報ガイドステーションメニュー

|

| SonicWallが提供する中堅・中小企業が今実現すべきゼロトラスト・ソリューション |

| ~リモートワーク環境をセキュアにする3つのソリューション~ 第2回 |

|

皆様、こんにちは。SonicWallと申します。

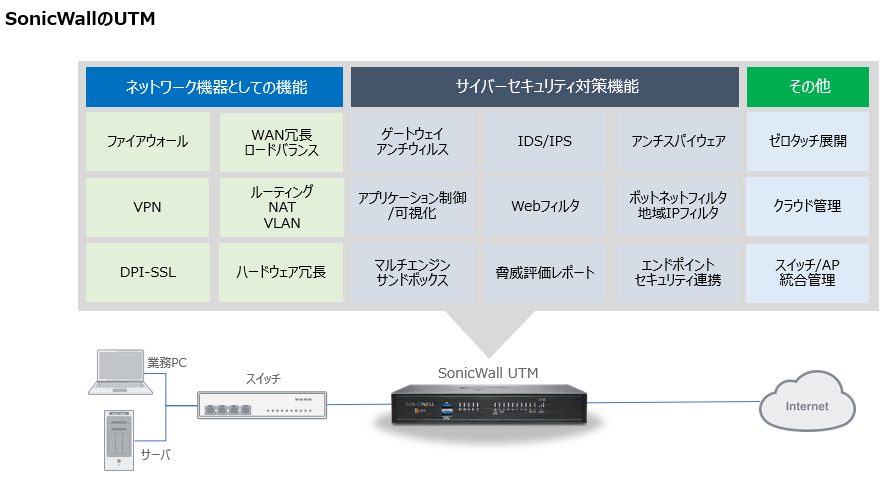

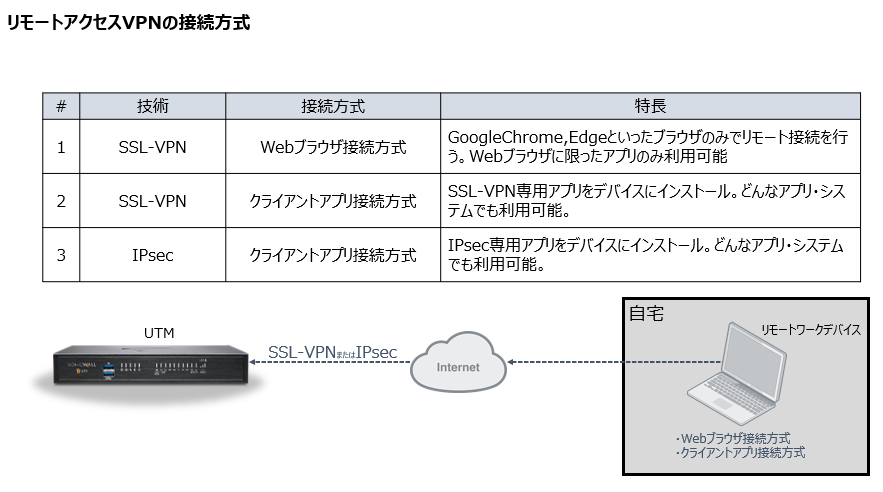

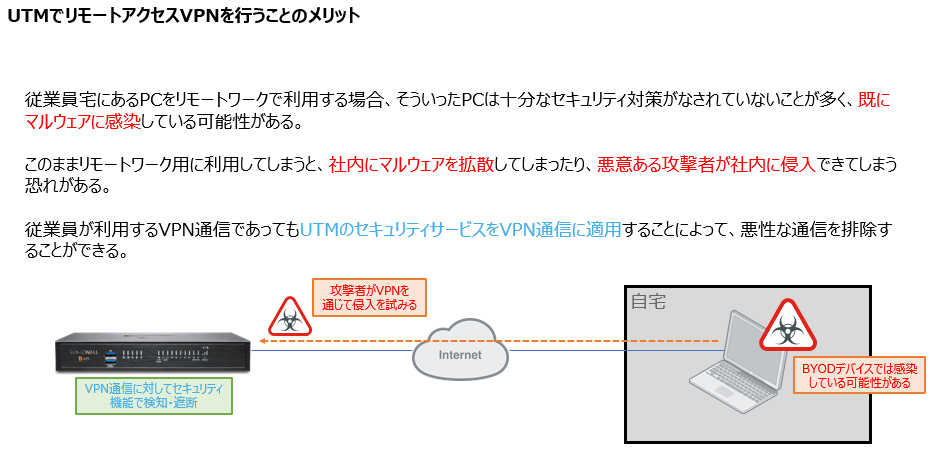

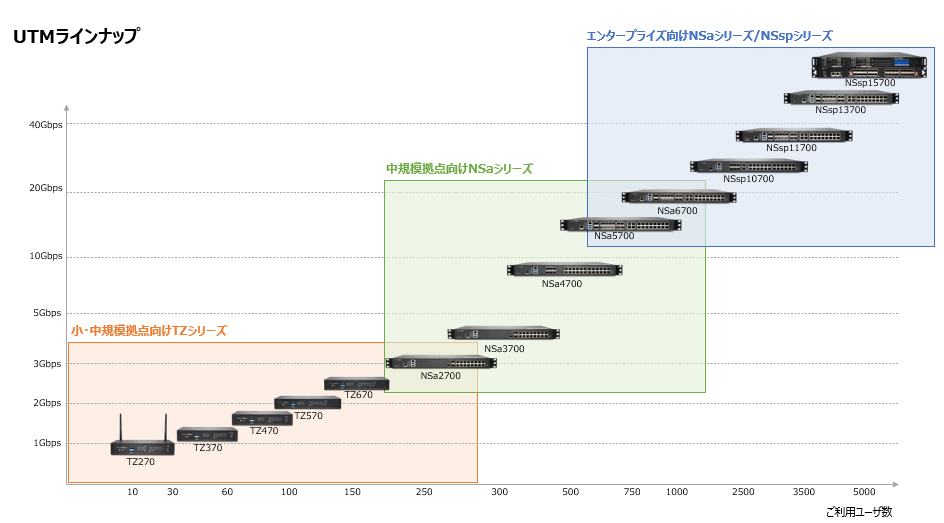

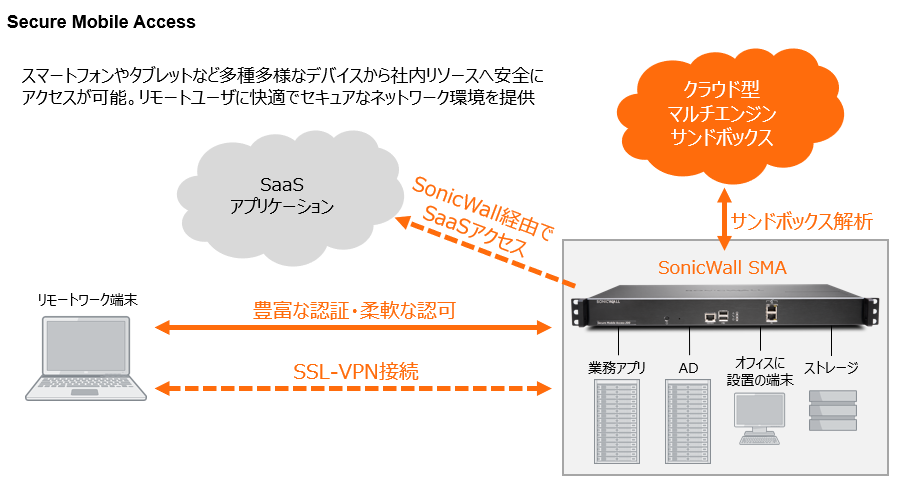

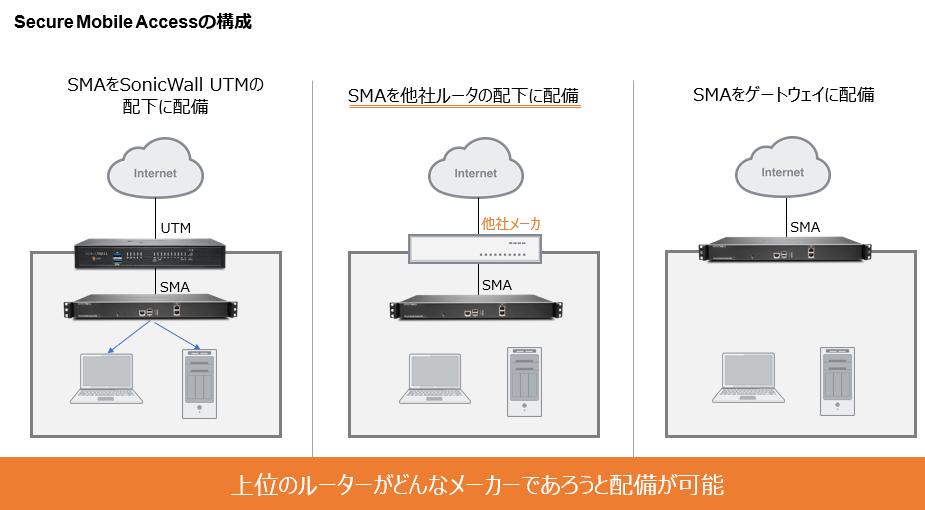

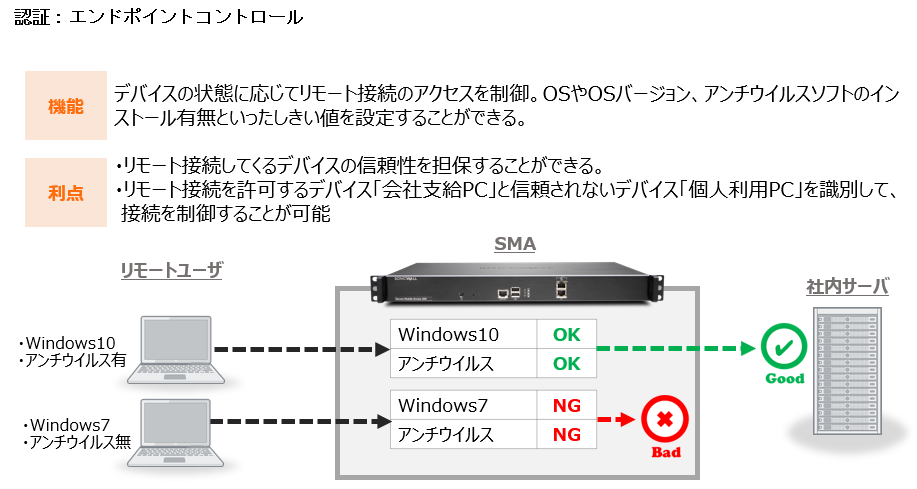

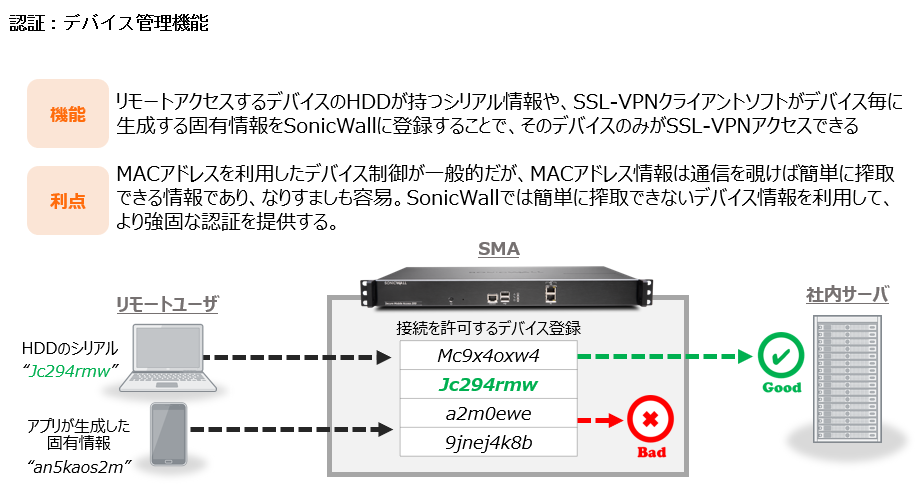

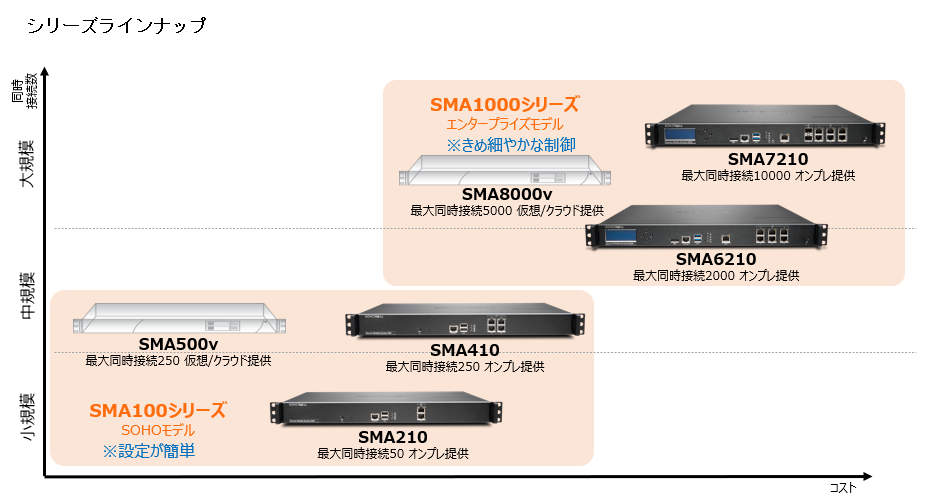

ファイアウォール、UTM、リモートVPN専用機などをメイン商材とするネットワークセキュリティベンダーです。 https://www.sonicwall.com/ja-jp/ この度、当社の重要パートナーであるDell Technologies様のブログにて、「SonicWallが提供する3つのリモートアクセスソリューション」と題して、全3回でご紹介させていただきます。 第2回はSonicWallが提供する3つのリモートアクセスソリューションのサービスについて説明いたします。 第1回の記事はこちら  始めにUTMです。 UTM自体の歴史は古く、SonicWallとしても1991年の設立当初からあるソリューションです。ネットワーク機器としての機能、そしてセキュリティ対策として、現在は9つのセキュリティ対策機能があり、セキュリティ対策としては基本である多層防御によって、最低限ゲートウェイで行うべき対策をUTMひとつで行うことが可能です。 決して最新の技術ではないにも関わらず、中小企業のセキュリティ対策という切り口でみると、まだまだファイアウォールとエンドポイントセキュリティのみで対策されている企業も多く、ファイアウォール部分にUTMを配備することで、UTM+エンドポイントセキュリティの多層防御で最低限の境界型防御を行うことがまずは重要になります。  一口にVPNといってもSonicwallのUTMでは3つの方式でリモートアクセスVPNが利用できます。Webブラウザだけで行うSSL-VPN方式とクライアントソフトを利用した場合のVPNアクセス方式があります。 ここで大事なのは、どの方式を使うか。ではなく、だれにどこまでアクセスさせるか、といったアクセス制御もきちんと行うことが重要です。UTM上ではユーザやグループを作成できまして、そのユーザがどの社内リソースにアクセスできるかまで細かく設定することが可能です。これは最小特権の原則に基づいて、ユーザの職務にあった接続先を制御する。面倒な設定ではありますが、基本ながら非常に重要な対策になります。  リモートアクセスVPNでは、認証さえできてしまえば、一般的にそのデバイスは信頼されたとみなされて社内のリソースにアクセス可能です。例えばそのデバイスがBYODである場合、そのデバイス自体がそもそもセキュリティリスクを抱えている場合も考えられます。というのは、会社から貸与されたデバイスであればアンチウイルス等が設定されているが、BYODだとその企業のポリシーを満たしていない可能性があります。 そうなるとマルウェアに感染したデバイスがVPNを通じて社内に入り込まれる可能性もあり、VPN自体は一度認証されればその土管の中では何が通っても信頼されてしまっているので、検知することはできず、結果としてマルウェアが社内に入り込まれる恐れがあります。 対策としてはUTMのセキュリティ機能をVPN通信にも適用することで、水際でマルウェアの侵入を食い止めることができるようになります。少し前であればVPNは安全、外から入ってくる通信だけをセキュリティ機能でチェックするというのが通例でしたが、現在ではVPNアクセスに対してもキチンとチェックすることを推奨している。この構成はまさしくゼロトラストの考えから来ており、設定ひとつでゼロトラストのエッセンスを取り入れることが可能です。 UTMのセキュリティ機能をONにしてもらえればある程度の効果はもちろんありますが、さらにそこからひと手間かけていただけると、より強固なセキュリティ対策が打てるようになります。すでにUTM導入済の企業様にもお勧めしたい設定です。  UTMのラインナップとしては従業員が数名な企業から数千名までをサポートできるような機器を取り揃えていますので、ご相談いただければ適切な機種をご案内しております。記載はしていませんが、仮想環境版やAzure版も取り揃えております。 https://www.sonicwall.com/ja-jp/products/firewalls/  次にSecure Mobile Access(SMA)リモートアクセスVPNに特化したサービスです。ただ、切り出しただけでなく、SMAだけのユニークな認証機能などを備えています。リモートアクセスしてきた通信をSMA単体で実装できます。先ほど紹介したように適切なアクセスコントロールを設定いただくことで最小特権の原則を実装することができます。  このSMA、どのように導入したらよいか?結論は、複数パターンで設置が可能です。左の2つはゲートウェイとなるルータやUTMがあって、その配下にSMAを置いているパターンです。ゲートウェイの機器にVPNアクセスを着信させて、そこからNATでSMAに流してあげる構成になります。SMAに着信したら、ユーザ認証して、認証成功できたら、社内のサーバやPCにアクセスする流れになります。 DMZを構成されているようなお客様でしたら、DMZの構成においていただくのが良いですが、LAN環境においていただいても、問題ありません。一番右は、SMAにグローバルIPアドレスを振って、SMAがゲートウェイにあるパターンです。これも可能です。 ここでお伝えしたいのは、上位のルータやUTMがどのメーカーであろうとも、問題なく配備できるということです。SonicWallのUTMでなければ連携できないことはありません。  SMAを導入したお客様の導入にいたった要因と言われる、ユニークな認証機能を紹介します。 一般的にはリスクベース認証と呼ばれる、エンドポイントコントロールという機能です。これはデバイスの状態に応じて接続の許可・拒否が可能になります。例えば、SMAでWindows10以上のOSで、アンチウイルスが入っているデバイスは許可として、それが以外は拒否するといった設定が可能で、さらには、アンチウイルスの更新が最新でない場合は拒否するといったことも可能です。 これは多要素認証との組み合わせで使用してもらいたい機能でして、多要素認証というのはユーザのなりすましは防げますが、デバイス自体の危険度に関してはノーチェックというリスクがあります。例えBYODのデバイスでもしアンチウイルスが入っていないような場合を考えますと、マルウェア感染した危険な状態のデバイスが社内に接続される可能性があるということです。こういった事態をできる限り避けるため、怪しいデバイスの接続はさせないことが実現できます。ほかにも様々な項目でしきい値を設けることができます、例えば他の項目だと、ADのドメインに参加しているかどうか、ですとか、特定のレジストリの値があるか、とか、企業独自のアプリが入っていることを条件にする、などができますので、ユーザ認証だけでなく、デバイスの危険度も考慮したセキュリティを実現することができるようになります。  もうひとつSonicWallのSMA特有の機能を紹介します。デバイス管理という機能です。これは事前にSMAに設定しておいたデバイスのみアクセスを許可させるという機能ですが、一般的にはその識別にMACアドレスを利用しますが、MACアドレスは簡単に傍受できる情報で、かつなりすましも簡単なので、脆弱という弱点がありました。SMAではMACアドレスを利用せず、PCのシリアル番号を使うことで傍受やなりすましがされにくくなり、より強固なデバイス制御をすることが可能です。  SMAのラインナップは2つありまして、SMA100シリーズとSMA1000シリーズに分かれています。左下のSMA100シリーズは小規模から中規模向けで同時接続が200名弱くらいを対象としていまして、それより多いとしっかり目のSMA1000シリーズがよいでしょう、といった感じです。こちらもUTM同様に、物理アプライアンスだけでなく、仮想環境版やAzure版も用意しております。 https://www.sonicwall.com/ja-jp/products/remote-access/ 第2回はSonicWallが提供する3つのリモートアクセスソリューションの内、UTMとSMA製品について紹介いたしました。 最終回はゼロトラストアーキテクチャに準拠したリモートアクセスソリューションサービスを説明いたします。 リモートワーク、セキュリティなどのお困りごとはDell Technologies様へお声掛けください。

|