情報ガイドステーションメニュー

|

| 安心安全! PowerEdgeサーバーのセキュリティ機能 (応用編) |

|

皆さん、こんにちは。 前回の概要編に引き続き、こちらの応用編も担当させて頂くパートナSEの山田です。 今回は、具体的なセキュリティ対策についてご紹介していきます。 ※前回の概要編は こちら(リンク) からご参照ください。

1)セキュア エンタープライズ キー マネージャー2)UEFI セキュア ブート3)サプライチェーンの保証1)セキュア エンタープライズ キー マネージャー データ保護戦略の重要なコンポーネントには、“データーセンター”、“サーバー”、および、“専用ストレージ”などに含まれるハードドライブがあります。適切な保護がされていない場合、これらデバイスには、様々なデータ取得方法を使用して、物理的かつ強制的にハッキングされる可能性があります。効果的な保存データのセキュリティを確保するには、データの場所、機密性のレベル、および、データを保護する方法を理解し、また、データが企業内の複数のネットワーク間やリモートサイト、さらにはクラウドにどのようにデータが移動するかを知る必要があります。キーマネジメントシステムの出現により、ビジネス全体でデータを保護する必要性に対処しながら、保存データの保護に関連する多くの懸念を緩和するのに役立ちます。

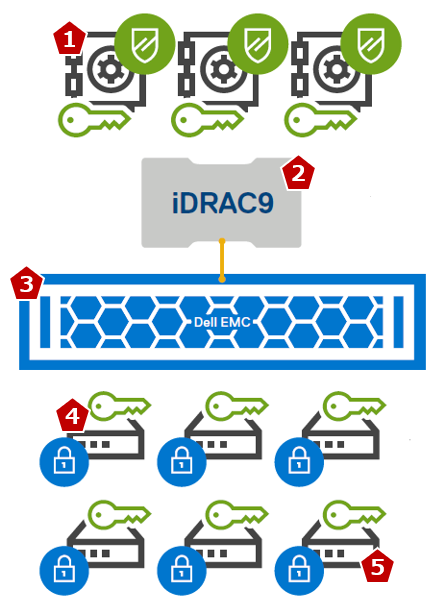

データ保護戦略の重要なコンポーネントには、“データーセンター”、“サーバー”、および、“専用ストレージ”などに含まれるハードドライブがあります。適切な保護がされていない場合、これらデバイスには、様々なデータ取得方法を使用して、物理的かつ強制的にハッキングされる可能性があります。効果的な保存データのセキュリティを確保するには、データの場所、機密性のレベル、および、データを保護する方法を理解し、また、データが企業内の複数のネットワーク間やリモートサイト、さらにはクラウドにどのようにデータが移動するかを知る必要があります。キーマネジメントシステムの出現により、ビジネス全体でデータを保護する必要性に対処しながら、保存データの保護に関連する多くの懸念を緩和するのに役立ちます。これらのシステムは、盗まれたデバイスにキーがある場合に復号される可能性(リスク)を軽減します。中央に位置するキーマネージャーは、ハードウェアを暗号化しながら安全な方法でキーを作成および管理し、FIPSやKMIPを含むさまざまな暗号化標準を活用して順守します。エンタープライズ キー マネージャーは、サーバーなどのデバイスから直接キーが取得されるのを防ぐために、キーを別の可用性の高いシステムに保存しています。  ① 高可用性KMSクラスター

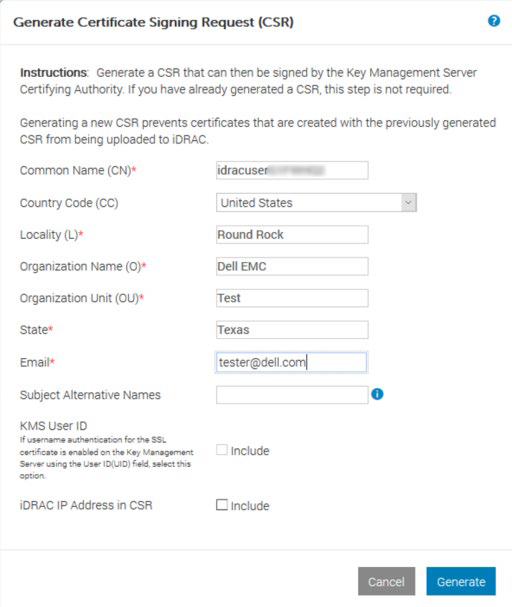

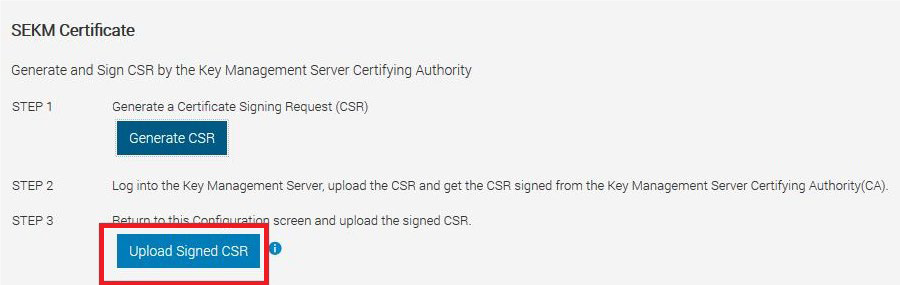

① 高可用性KMSクラスター外部に保存されたキーが常に利用可能であることを保証します。 ② iDRACを介したキーの取得 電源イベントが発生するとドライブがロックされ、組み込み型のiDRACを介してKMSからキーが安全に取得されます。 ③ 組み込みのPowerEdgeセキュリティ シリコンルートオブトラスト、セキュアブートサイクル、署名付きファームウェア、BIOSリカバリ、および、その他のセキュリティ制御が含まれています。 ④ 外部KMSによって割り当てられたキー 外部のキーマネジメントサーバー(KMS)によって、キーが自己暗号化ドライブに割り当てられます。 ⑤ リニアな拡張 独自の規制要件を満たすと同時にソリューションをリニアに拡張できるようにします。 「セキュア エンタープライズ キー マネージャー(SEKM) の設定手順」 ① iDRAC9からCSR(Certificate Signing Request)ファイルを作成します。

② 作成したCSRファイルを外部のキーマネジメントサーバー(KMS)へアップロードし、KMSから認証されたCSRおよびCAファイルをダウンロードします。 ③ 認証されたCSRおよびCA(Certification Authority)をiDRAC9へアップロードします。

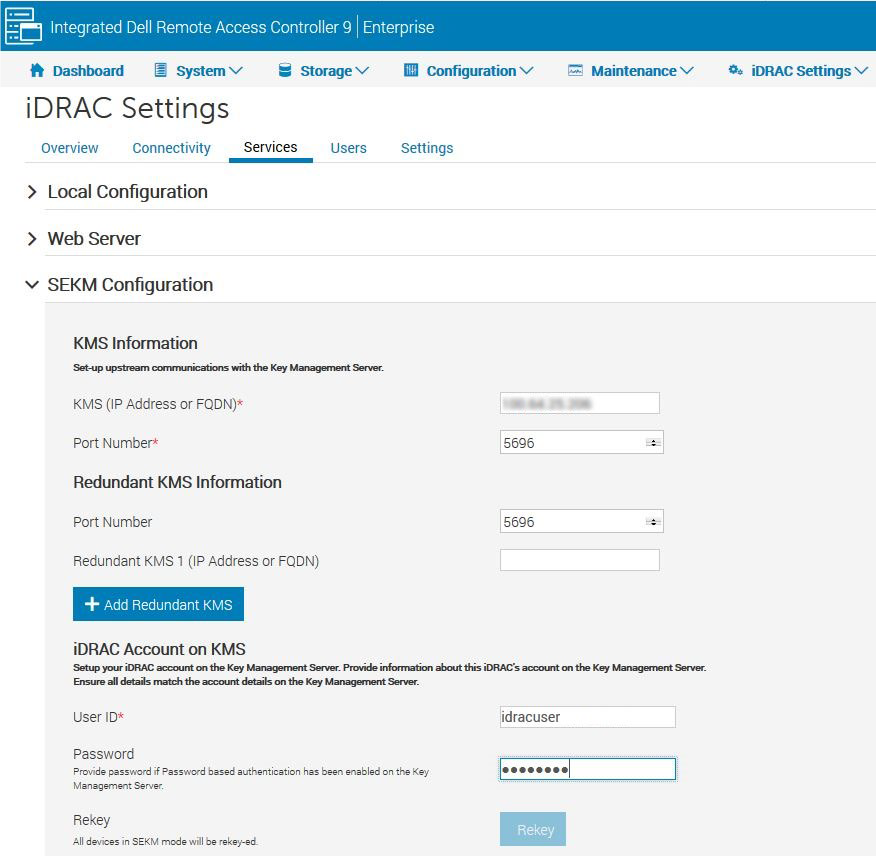

④ iDRAC9 からKMSのプロパティを設定します。

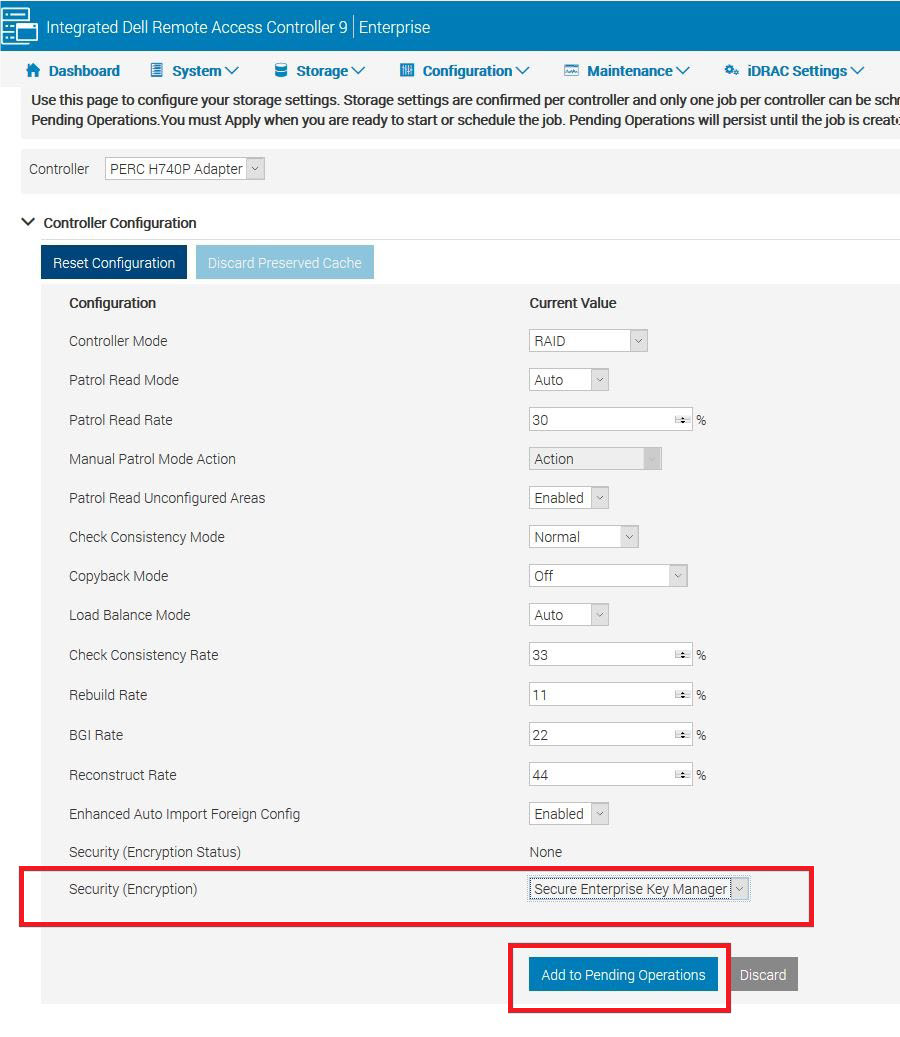

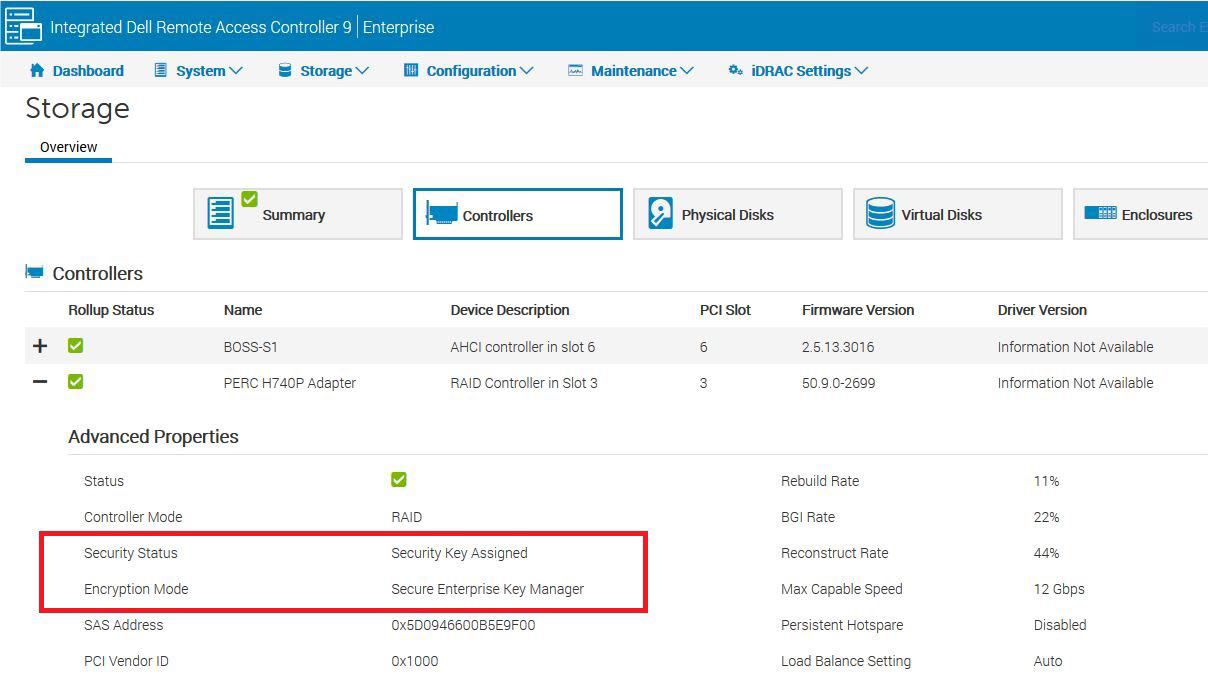

⑤ PERCコントローラ(ストレージ コントローラ)からSEKMを有効化します。

⑥ PERCコントローラ(ストレージ コントローラ)でSEKMが有効になっていることを確認します。

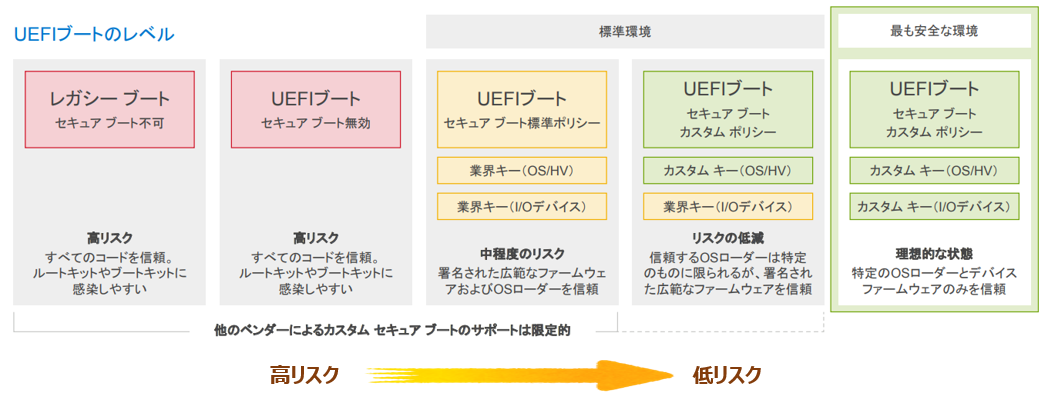

詳細の手順は、「White Paper: Enable OpenManage Secure Enterprise Key Manager (SEKM) on Dell EMC PowerEdge Servers」をご参照ください。 「セキュア エンタープライズ キー マネージャーに必要なコンポーネント」 – iDRAC9 3.31.31.31以降またはiDRAC9 4.00.00.00以降 – iDRAC エンタープライズ または データーセンター ライセンス – iDRAC セキュア エンタープライズ キー マネージャー ライセンス – コネクター ノード ライセンス(キー マネジメント サーバーで必要) – キー マンジメント サーバー ※2021年3月時点では、Thales社(iDRAC9 4.10.10.10以降)、Gemalto社 および SafeNet社のキー マネジメント サーバーとの組み合わせがサポートされています。 「セキュア エンタープライズ キー マネージャーをサポートしているハードウェア」 ※2021年3月時点 – ラックモデル(Intel CPU): R940, R940xa, R840, R740, R740xd, R640, R540, R440 – ラックモデル(AMD CPU): R7525, R7515, R7425, R7415, R6525, R6515, R6415, C6525 – タワーモデル(Intel CPU): T640, T440 関連リンク Dell EMC OpenManage Secure Enterprise Key Manager(リンク) 2)UEFI セキュア ブートOSロード後に実行されるウイルス対策ソフトウェアを皆さんもご利用されていると思いますが、OSを起動する前に実行されるファームウェアの環境ではマルウェアを検出することは出来ません。PowerEdgeサーバーは、業界標準のUEFIセキュア ブートをサポートしており、ファームウェアを悪用したリスクを軽減します。これはOSの実行前にロードされるUEFIドライバーと他のコードの暗号署名を確認することで実現し、コンピューターメーカーや拡張カードのベンダー、および、オペレーティングシステムのプロバイダーによって仕様を共同作成して相互運用性を高めています。UEFIセキュア ブートを有効にすると、署名のないUEFIデバイス ドライバーのロードが阻止され、エラー メッセージが表示されます。当然ですが、そのデバイスは動作しません。そのため、署名のないデバイス ドライバーをロードするには、セキュア ブートを無効にする必要があります。 PowerEdgeサーバーはUEFIセキュア ブートを使用して、UEFIドライバーおよびオペレーティング システム ブートローダーの暗号生成された証明書を確認します。以下の検証のプロセスでは、OSを起動する前に許可されていないコードを起動することがないようにします。未署名のソフトウェアの実行を禁止するために重要は役割を持っています。 • PCIeカードからロードされたUEFIドライバー • 大容量ストレージ デバイスからロードされたUEFIドライバーおよび実行ファイル • オペレーティング システムのブートローダー(通常はLinuxまたはMicrosoft Windowsなど)

デフォルトでは、セキュア ブートは Disabled(無効) モードになっており、セキュアブートポリシーは Standard(標準)に設定されています。セキュア ブートを有効にする場合は、Secure Boot(セキュア ブート)を Enabled(有効)に設定します。セキュア ブート ポリシーを Custom(カスタム)に設定すると、システムにロードされている標準証明書が継承され変更を加えることができます。セキュア ブート モードは、オブジェクト(PK、KEK、db、dbx)の使用方法を設定することができます。

デフォルトでは、セキュア ブートは Disabled(無効) モードになっており、セキュアブートポリシーは Standard(標準)に設定されています。セキュア ブートを有効にする場合は、Secure Boot(セキュア ブート)を Enabled(有効)に設定します。セキュア ブート ポリシーを Custom(カスタム)に設定すると、システムにロードされている標準証明書が継承され変更を加えることができます。セキュア ブート モードは、オブジェクト(PK、KEK、db、dbx)の使用方法を設定することができます。「Standard(標準)」のセキュアブートポリシーには、そのシステムでサポートする全てのサードパーティのプリブートファームウェアを承認する証明書が含まれており、次のようなオペレーティングシステムとアダプター デバイスのファームウェアを承認します。 • SUSE Linux Enterprise Server(SLES)、RedHat Enterprise Linux(RHEL)、Microsoft Windows Server、VMWare ESXiなどのオペレーティングシステム • ストレージコントローラーファームウェア(例えば、PowerEdge RAIDコントローラーPERCファームウェア) • ネットワークインターフェイスコントローラー(NIC)ファームウェア • 多くのサードパーティPCIeアダプター デル・テクノロジーズは、システムを出荷する前に必要なすべての証明書をプレインストールし、Standardポリシーによるセキュアブートを有効にするプロセスを簡素化しています。

2020年9月に、米国政府の国家安全保障局(National Security Agency:NSA)が「UEFI Secure Boot Customization」というサイバー セキュリティ テクニカル レポートが提供されています。このレポートは、NSAのサイバーセキュリティミッションを促進するために作成されており、国家安全保障システム、国防総省の情報システム、および、国防産業基地に対する脅威を特定して広めサイバーセキュリティの仕様と緩和策を開発および発行するために作成されているのですが、実は、このレポートの中でデル・テクノロジーズの製品に言及しており、UEFIセキュアブートの完全なカスタマイズ機能を提供することで業界のキーや業界の認証局へ依存せず、非常に高いレベルのサーバー ハードウェア セキュリティの提供する方法として記載されています。ドキュメントの詳細は、こちら(リンク)からご参照ください。

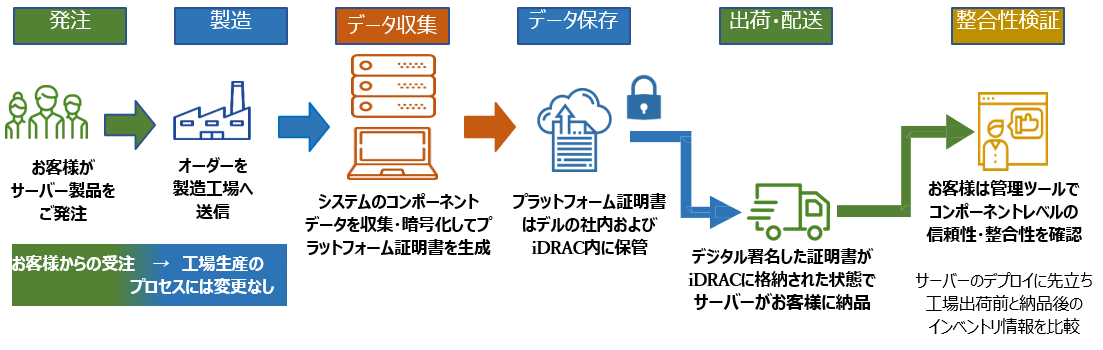

2020年9月に、米国政府の国家安全保障局(National Security Agency:NSA)が「UEFI Secure Boot Customization」というサイバー セキュリティ テクニカル レポートが提供されています。このレポートは、NSAのサイバーセキュリティミッションを促進するために作成されており、国家安全保障システム、国防総省の情報システム、および、国防産業基地に対する脅威を特定して広めサイバーセキュリティの仕様と緩和策を開発および発行するために作成されているのですが、実は、このレポートの中でデル・テクノロジーズの製品に言及しており、UEFIセキュアブートの完全なカスタマイズ機能を提供することで業界のキーや業界の認証局へ依存せず、非常に高いレベルのサーバー ハードウェア セキュリティの提供する方法として記載されています。ドキュメントの詳細は、こちら(リンク)からご参照ください。関連リンク Dell EMC PowerEdge UEFIカスタム セキュア ブート(PDF) Dell EMC PowerEdge UEFI Secure Boot Customization(PDF) 3)サプライチェーンの保証基礎編のブログでもご紹介させて頂いた「情報セキュリティ10大脅威 2021」の中で “サプライチェーンの弱点を悪用した攻撃” という脅威が、昨年と同様に4位にランクインしています。ICTのサプライチェーンには、偽造コンポーネントの挿入、マルウェアの埋め込み、ファームウェアへのコード脆弱性の挿入など、ICTソリューションプロバイダーが対処しなければならない製品の改ざんの機会がいくつも存在します。我々は、サプライチェーンを保護し、お客様に信頼していただけるソリューションを提供するための総合的かつ包括的なアプローチを採用しています。Secured Component Verification (SCV) お客様が受け取ったPowerEdgeサーバーが工場で製造されたものと合致することをお客様が確認できるようにするサプライ チェーン保証サービスです。

管理ツール(SCVアプリケーション)は、SCV証明書と照らし合わせることでシステムインベントリを検証します。このアプリケーションは、SCV証明書とのインベントリの一致/不一致を詳述した検証レポートを生成することができます。SCVアプリケーションでは、次の機能が実行されます。 • iDRACに格納されているSCV証明書をRACADM経由でダウンロードしてSCV証明書と発行者を確認する。 • SCV証明書のSCV公開キーとペアになっているSCV秘密キーを検証する。 • TPM EK証明書のシリアル番号を含むシステムの現在のインベントリを収集する。 • 現在のシステム インベントリをSCV証明書のインベントリ(TPM EKシリアルを含む)と比較する。 • 証明書に記録されているコンポーネントが取り換えられているか見つからない場合は「不一致」として識別される。 「必要なライセンス」 Server Secure Component Verification (POS SKU: 528-COYT) ※一部のPowerEdgeサーバーでは対応していない場合があります。順次、サポートされる予定です。 「SCVアプリケーションのシステム要件」

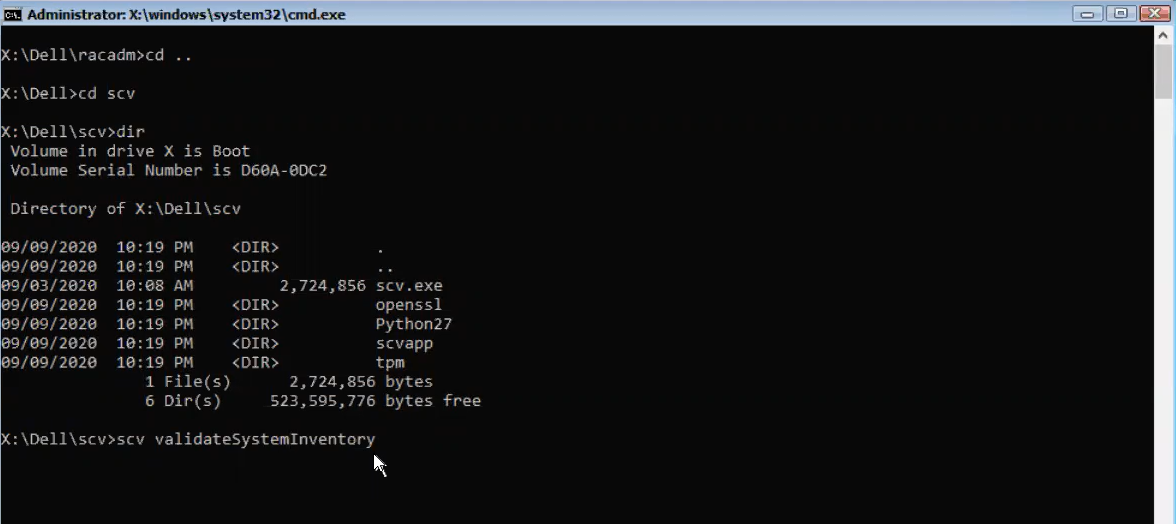

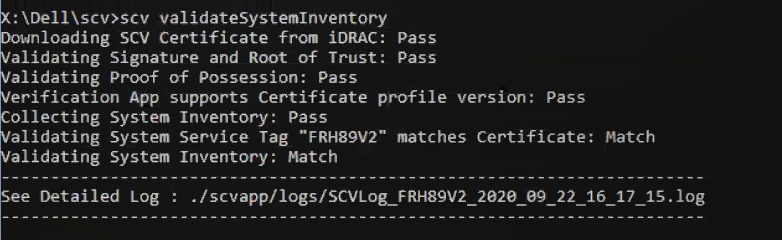

「SCVアプリケーションのISOイメージの作り方(WinPEの場合)」 ① iDRACツールをサポートページ(https://www.dell.com/support)からダウンロードします。 ② ADK 用の Windows ADK および Windows PE アドオンが、WinPE 10.x のシステムにインストールされていることを確認します。※インストールするには、https://docs.microsoft.com/ja-jp/windows-hardware/get-started/adk-install を参照してください。 ③ iDRAC ツールの自己解凍式ファイルを実行します(ファイルを解凍します)。 ④ コマンド プロンプトを使用して、バッチファイル(WinPE10.x_driverinst.bat)を実行し、ブータブル ISO イメージを作成します。 「WinPEをiDRACから起動する方法(WinPEの場合)」 ① iDRACへログインします。 ② 仮想コンソールを起動して、仮想メディアの接続をクリックします。 ③ CD/DVDのマップから SCV の ISOイメージを選択します。 ④ 「起動」から 仮想 CD/DVD/ISO を選択し、プ新しい起動デバイスを確認します。 ⑤ 「電源」をクリックし、システムの電源をオンにしてISOイメージで起動させます。 「SCVアプリケーションから確認する方法(WinPEの場合)」 ① ISOイメージでシステムが起動したら、コマンド プロンプト ウィンドウを使用して、コマンド“scv validateSystemInventory”を実行し検証プロセスを開始します。

② SCVアプリケーションが正常に実行されると、Validating System Inventory: Matchという結果が返ってきます。 例:検証コマンドの実行と正常な結果

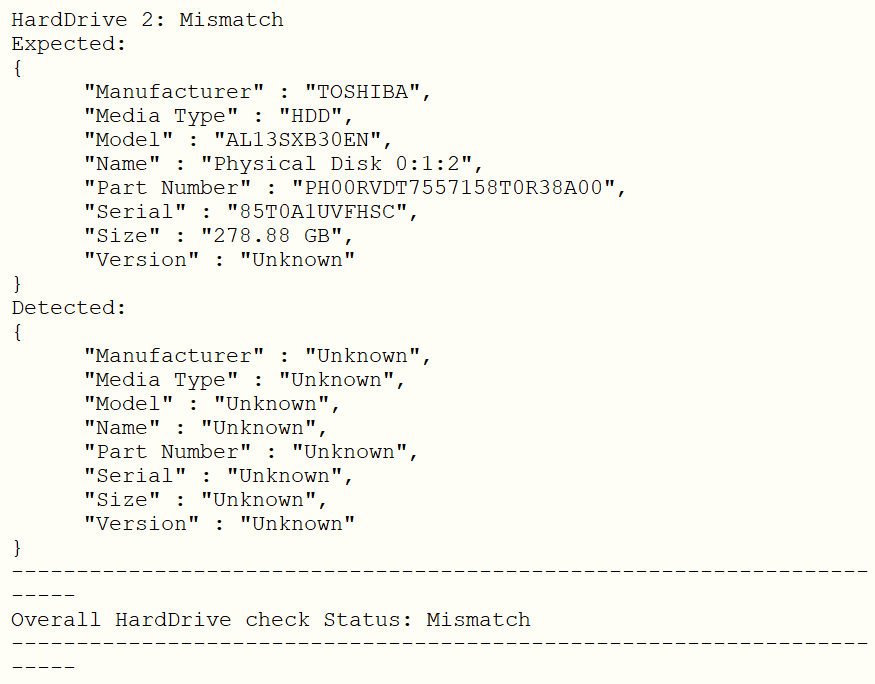

③ Validating System Inventory: Mismatchという結果が表示された場合は、Mismatch Inventory Summaryの下に不一致のコンポーネントが示されます。 例:不一致と想定されるコンポーネントと検出された詳細情報

詳細の手順は「サーバー向けDell EMC Secured Component Verificationリファレンス ガイド」を参照してください。 関連リンク サプライチェーンセキュリティ:Secured Component Verification for PowerEdge(PDF) ソリューション概要:Dell Technologies Secured Component Verification for PowerEdge(PDF) Dell サプライチェーン保証(PDF)  新たな脅威からIT環境を守るために、デル・テクノロジーズはお客様への安心安全をお届けします。エッジからコア、クラウドまでさまざまなワークロードに対応し、最大限のパフォーマンスを発揮するPowerEdgeサーバーをご検討ください。

新たな脅威からIT環境を守るために、デル・テクノロジーズはお客様への安心安全をお届けします。エッジからコア、クラウドまでさまざまなワークロードに対応し、最大限のパフォーマンスを発揮するPowerEdgeサーバーをご検討ください。※参考:ホワイトペーパー ・セキュリティ最重視のサーバー設計 ・テクニカル ホワイト ペーパー:第14世代Dell EMC PowerEdgeサーバーのサイバー レジリエント セキュリティ ・Technical White Paper : Cyber Resilient Security in Dell EMC PowerEdge Servers(最新版/英語版) データーセンター コンピュート&ソリューションズ事業統括 パートナーセールスエンジニアリング本部 山田 尚敏 2021/03/19

|