情報ガイドステーションメニュー

|

|

|

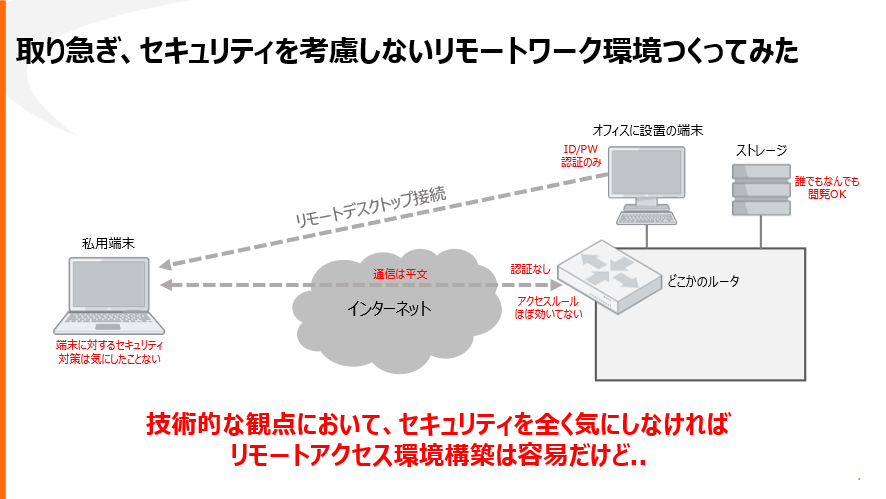

皆様、こんにちは。SonicWallと申します。ファイアウォール、UTM、リモートVPN専用機などをメイン商材とするネットワークセキュリティベンダーです。 https://www.sonicwall.com/ja-jp/ SonicWall(ソニックウォール)のコンテンツを全3回でご紹介させていただく、第3回目です。 第2回目では、UTMについて紹介させていただきました。と言いつつ、UTMだけだとネタが弱かったのでサイバーセキュリティへの取り組みについてから入らせていただきました。セキュリティ対策についてのベース部分をお伝えできたかと思っております。 さて、本題です。 コロナ禍以降、テレワーク、リモートワークがワークスタイルとして定着してきています。元に戻れないという方も多いかと思います。便利な仕組みではありますが、セキュリティを疎かには出来ません。セキュアなリモートVPNはどうすればいいのか?ということで、今回はリモートVPNについてご紹介させていただきます。 実はリモートVPNは、一般的なルータにもVPN機能があるため、簡単にリモートVPN環境を構築できてしまいます。

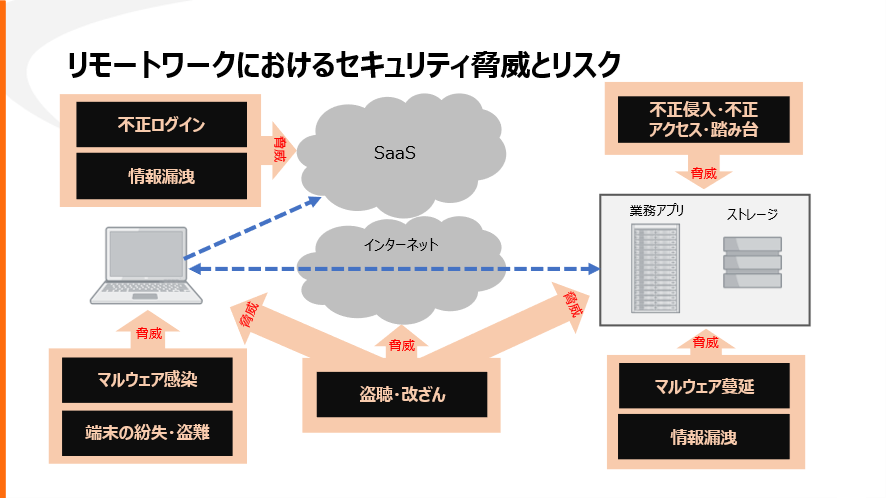

簡単に作れる反面、セキュリティが大きな課題となります。具体的にはこちらになります。

・リモート端末から社内ネットワーク接続時の認証 ・リモート端末と社内ネットワーク接続時の通信の盗聴/改ざん ・なりすましによる、社内ネットワークへの不正侵入/不正アクセス ・リモート端末のマルウェア感染、端末の紛失/盗難 ・クラウド/サーズサービス利用時の不正ログイン/情報漏洩 などです。 総務省のテレワークセキュリテイガイドラインにも同様の内容がまとめられています。 https://www.soumu.go.jp/main_content/000752925.pdf 急場をしのぐために、一時的にセキュリティを犠牲にしてリモートVPN環境を作られたお客様も多いのではないでしょうか。また、継続して使い続けることにリスクがあると感じておられる方も多いかと思います。そんな方々には、当社のリモートVPN専用機、SMA(Secure Mobile Access)を是非ご検討いただければと思います。

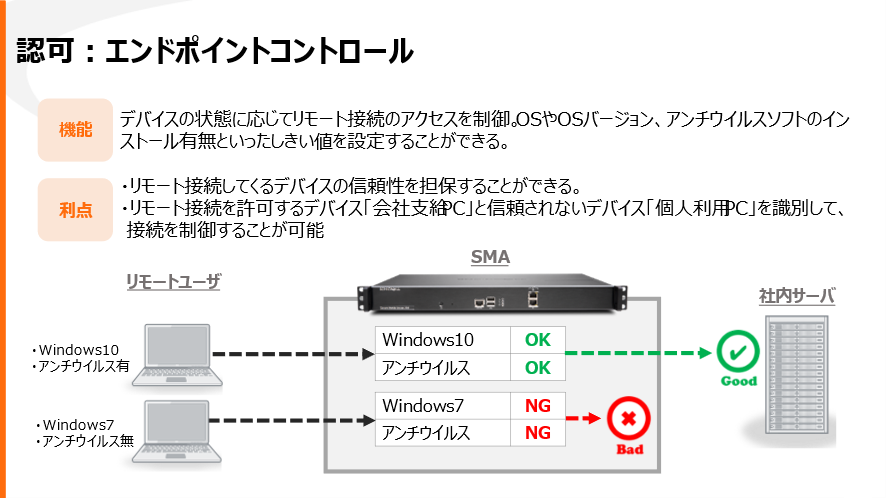

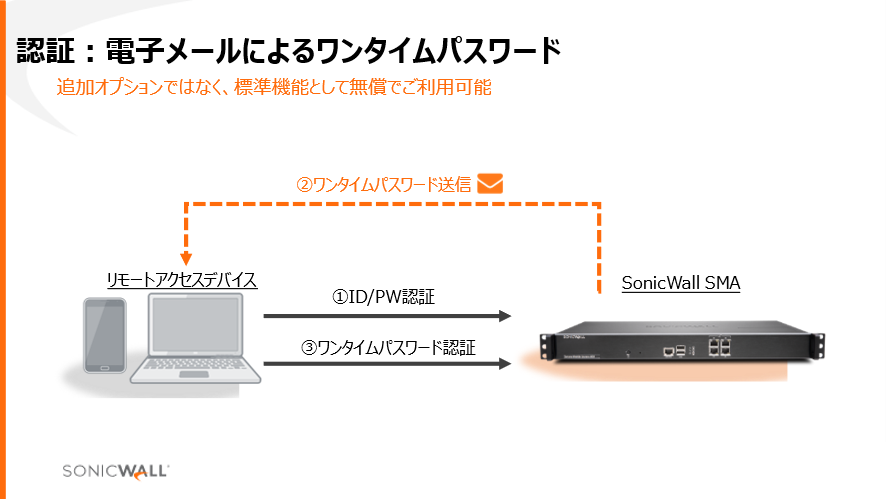

SMAはSSL-VPNにより盗聴・改ざん・なりすましを防止します。柔軟な認可と多種類の認証で不正アクセスを防ぎます。一般的にはID/PWの認証に加えてワンタイムパスワードか、デジタル証明書くらいですが、SMAでは接続してくる端末状態を判別してアクセスを制御することもできます。エンドポイントコントロール機能とデバイス管理機能が実現します。認証と認可を強化することで、不正ログイン・不正アクセスを防ぐことができるようになります。 さらにオプションになりますが、クラウドサンドボックスとの連携によりリモートVPNを経由して悪性ファイルを社内に入れさせないことが可能になります。近年の高度なサイバー攻撃によってリモートワークの端末が感染している可能性はゼロではありません。その場合、SSL-VPN経由でマルウェアファイルを社内ネットワークにアップロードさせる可能性がありますし、逆に悪性ファイルをダウンロードする可能性もあります。クラウドサンドボックスではSSL-VPNを流れる既知のマルウェアや未知のマルウェア、ランサムウェアを検知することができるようになります。VPN自体は安全ですが、VPNを流れるファイルに関しては、ファイルの良し悪しを見ないので、意外にそこは盲点だったりします。しかし、サンドボックスを利用いただくことでそういった脅威を排除することができるようになります。 ※ブログ記事第一回目参照。https://japancatalog.dell.com/c/isg_blog_sonicwall_01/ ここからは、SMAのユニークな機能である、エンドポイントコントロール機能とデバイス管理機能をご紹介します。

エンドポイントコントロール機能です。リモートアクセスしてくるデバイスの状態に応じて、社内へのアクセスを許可・禁止とすることができます。デバイスの状態というのは、例えばWindowsは許可でMacは禁止、Windows10は許可、Windows7は禁止、アンチウイルスソフトが入っていて、かつ定義ファイルが最新に更新されていないと禁止ということが行えます。メリットは、リモート接続してくるデバイスの信頼性を確保することができます。管理者の立場からすると、マルウェアに感染してるかもしれないデバイスを社内ネットワークに入れさせたくないと考えるのは普通です。信頼されたデバイスからのみアクセスさせたいといったときに、そのしきい値・基準値を管理者で設定することができます。

デバイス管理機能です。事前にSMAに設定しておいたデバイスのみアクセス許可させるという機能です。 一般的にはその識別にMACアドレスを利用しますが、MACアドレスは簡単に傍受できる情報で、かつ、なりすましも簡単なため、脆弱という弱点がありました。SMAではMACアドレスを利用せず、PCのハードデイスクのシリアル番号を使うことで傍受や、なりすましがされにくい情報を使っています。そのため、より強固なデバイス制御をすることが可能です。 SMAを選択いただくお客様の多くが、エンドポイントコントロール機能、デバイス管理機能に価値を感じていただいております。一般的にリモートVPNの導入を考えた際に、IT担当者様の悩みが”会社が認めたデバイスのみ接続させたい”というためです。 最近では、PCのみならずスマートデバイスでもリモートVPNをしたいということでSMAを選択されるケースがあります。SMAはWindows,Mac,Linux,iOS,Androidに対応しております。

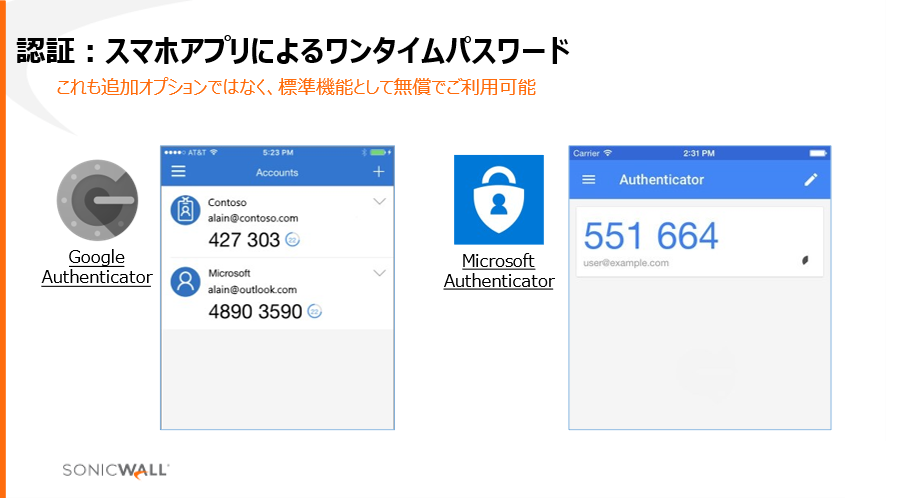

加えて、一般的な二要素認証や各種認証サーバ(ActiveDirecory、LDAP、Radius)との連携も標準機能としてご利用いただけます。

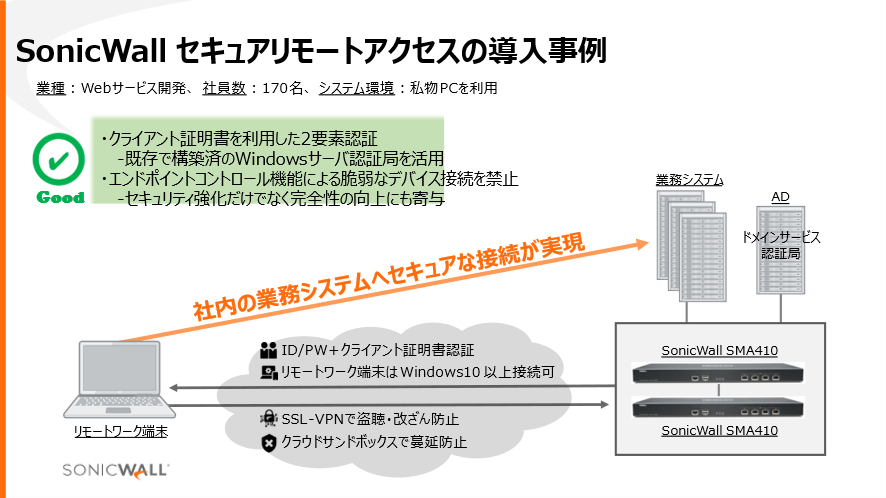

最後に導入事例をご紹介します。

事例のお客様は社員数170名ほどのWebサービス開発で、会社内では支給されたWindowsPCを使いますが、それ以外の場所では私物のパソコンを利用して、社内のシステムを使うという業務スタイルでした。お客様の懸念事項はセキュリティで、利便性を上げるために私物PCの利用を認めていますが、不正なユーザからの社内アクセスを排除したいというご要望がありました。この部分についてSMAを導入することで、認証と認可を強化することに成功しています。具体的には、構築はしていたものの利用できていなかったクライアント証明書をPCに配布してSMAで認証するようにしました。また、エンドポイントコントロール機能もご利用いただきました。こちらの会社ではWindows7でアクセスすると意図しないデータを表示してしまう業務システムがありましたので、リモートワークユーザがそのバグに陥らないよう、リモートワーク端末がWindows10でなければいけないという縛りをエンドポイントコントロール機能で行いました。エンドポイントコントロールをセキュリティの効果でなく、情報システムの完全性維持のために利用されたのは珍しいポイントでした。 あとはリモートワーク端末が感染してしまっている可能性を考えてクラウドサンドボックスの利用をいただいております。そして、SMA機器自体の故障に備えて2台でアクティブスタンバイ構成を採用されました。 SMAデータシート https://sonicwall-pub.snwl.jp/files/sma/Datasheets/Datasheet-SMA-All-Japan-20200417.pdf SMA 3分紹介動画 https://sonicwall-pub.snwl.jp/files/3minsvideo/Secure_Mobile_Access.mp4 テレワーク、リモートワークをご検討のお客様は、Dell Technologies様とSonicWallにお話下さい! Sonic Wall Japan Inc 藤井 照久 データセンター ソリューションズ事業統括 製品本部 周辺機器部 フィールドマーケティングマネージャー 草間 雄大 2021/12/23 関連記事はこちらSonicWall セキュリティエコシステムのご紹介 ~ SonicWallの強みと脅威への対策 ~ 第1回目SonicWall セキュリティエコシステムのご紹介 ~ SonicWallの強みと脅威への対策 ~ 第2回目 SonicWall セキュリティエコシステムのご紹介 ~ SonicWallの強みと脅威への対策 ~ 第3回目

|